ActiveDirectoryでUSBデバイスの利用を制限する方法を検証してみました。

セキュリティって、何となく「難しい」「堅苦しい」と感じている方も多いと思います。

私も実はそうでした。特に、「USBデバイスの利用制限」なんて、最初は少し面倒そうだし、実際にやってみてうまくいくのか不安でした。

でも、ある日会社でUSBメモリが原因でウイルスが広がりそうになったとき、「あ、これって簡単に防げたかもしれない」って気づいたんです。それがきっかけで、今ではUSBの制限をすることがどれだけ重要か実感しています。

今回は、私の実際の経験をもとに、どうやってUSBデバイスを制限するのか、そしてその効果がどれだけあるかをお話ししていきます。

USBデバイスの利用を制限するって何?

まず、USBデバイスの利用制限というのは、簡単に言うと「USBメモリや外付けハードディスクなど、外部デバイスを会社のPCに接続できないようにする設定」のことです。これをやることで、PCがウイルスやマルウェアに感染するリスクを大きく減らせます。

実際、USBメモリは便利なツールですが、問題なのはウイルスや悪意のあるソフトが簡単に感染しやすい点。これを制限することで、無意識のうちにデータが持ち出されるリスクも防げるんです。

USB制限を設定するメリット

実際にUSB制限を導入してみて、どんな良いことがあったのかというと、意外にも「これだけでセキュリティが大きく変わった!」って実感しました。特に感じたメリットは以下の3つです。

USBの利用制限を設定したことで、まず感じたのは情報漏洩の防止が大きく進んだという点です。以前は「USBを制限すると業務に支障が出るかも」と心配していたものの、実際に設定してみると、社員の方々が機密データを無意識にUSBメモリに保存して持ち出すことが減り、情報漏洩のリスクを未然に防ぐことができました。この効果が一番大きな安心材料となり、セキュリティ面で大きな安定感を感じました。

次に感じたのは、USB経由でのウイルス感染が防げたことです。過去に社内でUSBを介してウイルスが広がりそうになったことがあり、その後、この制限を導入してからは「USBによる感染」という問題が全く発生しなくなりました。もちろんウイルス対策ソフトは必要不可欠ですが、これだけでは完全に防げないこともあるので、USBの制限を加えることでさらにセキュリティが強化され、安心して業務を進められるようになったと感じています。

最後に、設定が思った以上に簡単だった点も驚きでした。IT管理者でない方でも簡単に試せるほど手軽に設定でき、これでセキュリティを強化できるので、コストパフォーマンスの良さも実感しました。専門的な知識がなくても、誰でもすぐに取り組めるという点がとても便利で、これからも積極的に活用していきたいと感じました。

実際にUSB制限をかける手順

では、実際にどうやってこの制限を設定するのか?といいますと、実は意外とシンプルです。最初はちょっと手間かもしれませんが、やり方さえわかれば簡単にできます。

※ 画像上の赤枠は説明のために付与しています。

※ 画像は選択すると拡大表示できます。見づらい場合は拡大してご覧ください。

① OUを作成します。

今回は、「営業部OU」に対してUSB接続を制限するためのポリシーを設定しますので、事前に「営業部OU」を作成しておきます。

「営業部OU」を作成する方法は、こちらの記事で解説していますので参考にしてみてください。

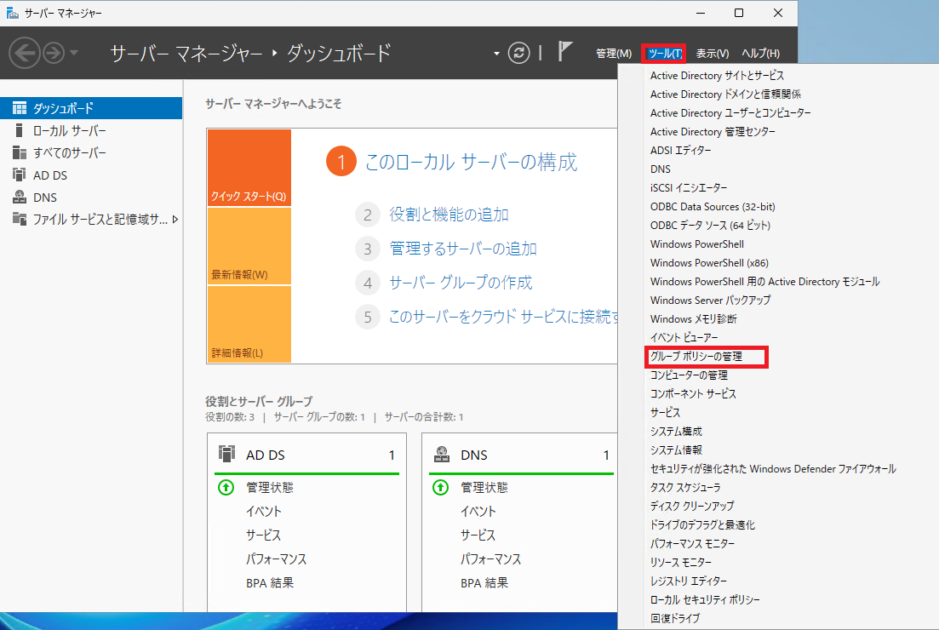

② グループポリシー管理ツールを開く

これ、実際に私が最初に躓いた部分でもありますが、「グループポリシー管理ツール」というツールを使います。このツールを使うことで、PCの設定を一括で管理できるんですね。

サーバーマネージャーから「ツール」メニューを選択します。

「グループポリシー管理」を選択します。

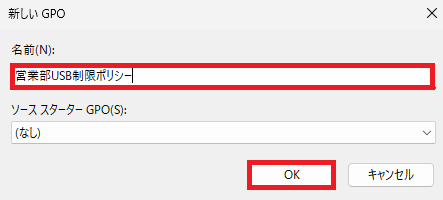

③ 新しいグループポリシーを作成

「新規作成」を選択して、ポリシーを作成します。これを「USB制限ポリシー」とでも名付けておくと分かりやすいですね。

「グループポリシーオブジェクト」を右ボタンで操作し、「新規」を選択します。

新しいGPOに名前を付け、「OK」ボタンを押します。例:「営業部USB制限ポリシー」

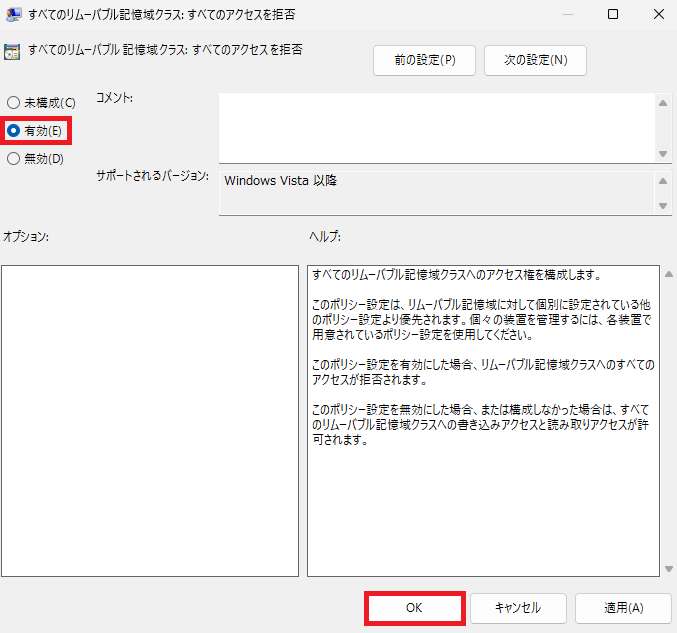

④ ポリシーの設定を変更

ポリシーを開いたら、「リムーバブルストレージのアクセス制限」を設定します。これを「拒否」にして、外部デバイスが接続できないようにするだけです。

作成した「営業部USB制限ポリシー」を右ボタンで操作し、「編集」を選択します。

「コンピューターの構成」>「ポリシー」>「管理用テンプレート」>「システム」>「リムーバブル記憶域へのアクセス」を展開し、「すべてのリムーバブル記憶域クラス: すべてのアクセスの拒否」を左ボタンを2回素早く押します。

「有効」にチェックし、「OK」ボタンを押します。

⑤ ポリシーを適用

設定したポリシーを、対象となるクライアントPCやユーザーグループに適用するだけ。これで準備完了です。

「営業部OU」を右ボタンで操作し、「既存のGPOのリンク」を選択します。

リストから作成した「営業部USB制限ポリシー」を選択し、「OK」を押します。

「営業部OU」にGPOがリンクされます。

⑥ ポリシーの適用確認

ポリシーが正しく適用されているかを確認するため、対象のクライアントPCで動作確認を行います。

グループポリシーは、上記の手順で有効化されますが、クライアントPCへ反映されるまで時間が掛かります。強制的に設定を反映したい場合は、クライアントPC側で以下ステップを実施して下さい。

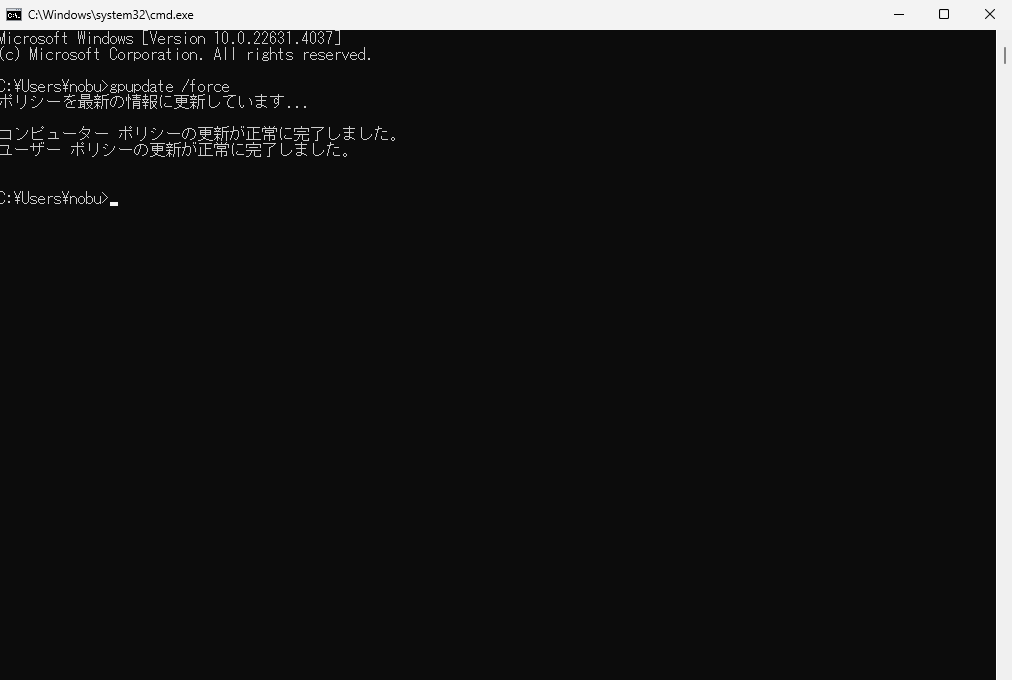

「営業部OU」に属するクライアントPCで、「gpupdate /force」コマンドを実行して、ポリシーを即時適用します。

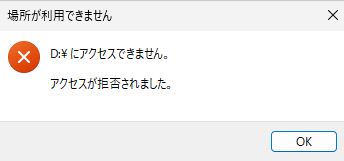

USBデバイスを接続し、読み取りや書き込みが制限されているかを確認します。

USB制限のトラブルシューティング

- 設定したのにUSBが使えます…どうしたら?

-

もしクライアントPCでUSBが認識された場合、まずはポリシーが正しく適用されているか確認してください。「gpupdate /force」を実行して、設定が即反映されるかチェックしてみましょう。それでもダメならクライアントPCを再起動してみてください。

- 一部の社員だけUSBを使えるようにしたい場合、どうすれば?

-

特定のユーザーには制限を外すこともできます。ポリシーを適用する範囲を変更して、そのユーザーやグループだけ制限を解除すればOKです。

USB制限してみた感想

最初は「これ、現場にどんな影響があるんだろう?」と思っていましたが、実際には全然問題なしでした。特に、私が感じたのは「情報漏洩を防げる」という点が本当に大きかったです。確かに業務の中でUSBメモリを使うこともあるかもしれませんが、それよりもセキュリティの方が大切だと実感しました。

もちろん、全員が同じようにこの制限を守ってくれるとは限らないので、USBを使う必要がある場合には、制限解除をする手間はありますが、それを含めてもこのポリシーは本当に便利だと感じました。

まとめ

ActiveDirectoryでUSBデバイスの利用を制限!セキュリティ強化ガイドについて紹介させて頂きました。

USBデバイスの利用制限は、セキュリティを守るためには非常に有効な手段です。私の経験からも、情報漏洩のリスクを減らせたこと、ウイルス感染の予防ができたことなど、実感している効果は大きいです。

これからもUSBを安全に管理したいという方には、ぜひ試していただきたい方法です。

コメント